سیستم تشخیص نفوذ (IDS)

سیستم تشخیص نفوذ (IDS) سیستمی است که از نظر فعالیت مشکوک بر ترافیک شبکه نظارت می کند و با کشف چنین فعالیتی هشدارها را صادر می کند. این یک نرم افزار، نرم افزاری است که یک شبکه یا سیستم را برای فعالیت های مضر یا نقض خط مشی اسکن می کند. هرگونه اقدام مخرب یا تخلف معمولاً به مدیر گزارش می شود یا با استفاده از سیستم اطلاعات امنیتی و مدیریت رویداد (SIEM) بصورت متمرکز جمع آوری می شود. یک سیستم SIEM خروجی ها را از چندین منبع ادغام می کند و از تکنیک های فیلتر زنگ برای تفکیک فعالیت های مخرب از هشدارهای دروغین استفاده می کند.

اگرچه سیستم های تشخیص نفوذ شبکه ها را برای فعالیت بالقوه مخرب کنترل می کنند، اما آنها نیز در معرض هشدارهای دروغین قرار دارند. از این رو، سازمان ها باید محصولات IDS خود را هنگام نصب دقیق تنظیم کنند. این به معنای راه اندازی صحیح سیستم های تشخیص نفوذ است تا تشخیص دهد که ترافیک عادی در شبکه در مقایسه با فعالیت های مخرب چگونه به نظر می رسد.

سیستم های پیشگیری از نفوذ همچنین بسته های شبکه ورودی سیستم را کنترل می کنند تا فعالیت های مخرب مربوط به آن را بررسی کنند و بلافاصله اعلان های هشدار دهنده را ارسال می کنند.

طبقه بندی سیستم تشخیص نفوذ:

شناسه ها به 5 نوع طبقه بندی می شوند:

1. (Network Intrusion Detection System (NIDS:

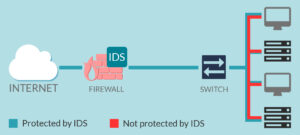

سیستم های تشخیص نفوذ شبکه (NIDS) در یک نقطه برنامه ریزی شده در شبکه برای بررسی ترافیک از همه دستگاه های موجود در شبکه تنظیم شده اند. این یک مشاهده از عبور ترافیک در کل زیرشبکه را انجام می دهد و ترافیکی را که از زیرشبکه ها منتقل می شود با مجموعه حملات شناخته شده مطابقت می دهد. پس از شناسایی حمله یا مشاهده رفتارهای غیرعادی، می توان هشدار را به مدیر ارسال کرد. مثالی از NIDS نصب آن بر روی زیرشبکه محل نصب دیوارهای آتش است تا ببینید آیا کسی در تلاش است و دیوار آتش را شکسته یا خیر.

2. (Host Intrusion Detection System (HIDS:

سیستم های تشخیص نفوذ میزبان (HIDS) در میزبان ها یا دستگاه های مستقل در شبکه اجرا می شوند. HIDS بسته های ورودی و خروجی فقط از دستگاه را کنترل می کند و در صورت شناسایی فعالیت مشکوک یا مخرب، مدیر را هشدار می دهد. از پرونده های سیستم موجود عکس فوری می گیرد و آن را با عکس قبلی مقایسه می کند. اگر پرونده های سیستم تحلیلی ویرایش یا حذف شده باشند، یک هشدار برای بررسی به مدیر ارسال می شود. نمونه ای از استفاده از HIDS را می توان در ماشین های حیاتی ماموریت مشاهده کرد که انتظار نمی رود طرح آنها تغییر کند.

3. (Protocol-based Intrusion Detection System (PIDS):

سیستم تشخیص نفوذ مبتنی بر پروتکل (PIDS) از یک سیستم یا عامل تشکیل شده است که به طور مداوم در قسمت جلویی سرور قرار دارد و پروتکل بین کاربر یا دستگاه و سرور را کنترل و تفسیر می کند. این برنامه در تلاش است تا با نظارت منظم بر روی جریان پروتکل HTTPS، وب سرور را ایمن کرده و پروتکل HTTP مربوطه را بپذیرد. از آنجا که HTTPS رمزگذاری نشده است و قبل از ورود فوری به لایه نمایش وب، این سیستم برای استفاده از HTTPS باید در این رابط مستقر شود.

4. (Application Protocol-based Intrusion Detection System (APIDS:

سیستم شناسایی نفوذ مبتنی بر پروتکل برنامه (APIDS) یک سیستم یا عامل است که به طور کلی در گروهی از سرورها قرار دارد. این با نظارت و تفسیر ارتباطات روی پروتکل های خاص برنامه، نفوذها را شناسایی می کند. به عنوان مثال، این پروتکل SQL را که با پایگاه داده در سرور وب تعامل می کند، و میان افزار کنترل می کند.

5. Hybrid Intrusion Detection System:

سیستم تشخیص نفوذ ترکیبی با ترکیبی از دو یا چند رویکرد سیستم تشخیص نفوذ ساخته شده است. در سیستم تشخیص نفوذ ترکیبی، عامل میزبان یا داده های سیستم با اطلاعات شبکه ترکیب می شود تا دید کاملی از سیستم شبکه ایجاد شود. سیستم تشخیص نفوذ ترکیبی در مقایسه با دیگر سیستم تشخیص نفوذ موثرتر است. Prelude نمونه ای از Hybrid IDS است.

روش شناسایی IDS:

روش مبتنی بر امضا:

IDS مبتنی بر امضا حملات را براساس الگوهای خاص مانند تعداد بایت یا تعداد 1 یا تعداد 0 در ترافیک شبکه تشخیص می دهد. همچنین براساس توالی دستورالعمل مخرب شناخته شده ای که توسط بدافزار استفاده می شود، ردیابی می کند. الگوهای شناسایی شده در IDS به عنوان امضا شناخته می شوند.

IDS مبتنی بر امضا می تواند به راحتی حملاتی را که الگوی (امضا) آنها از قبل در سیستم وجود دارد را تشخیص دهد اما تشخیص حملات بدافزار جدید بسیار دشوار است زیرا الگوی آنها (امضا) مشخص نیست.

روش مبتنی بر ناهنجاری:

IDS مبتنی بر ناهنجاری برای شناسایی حملات ناشناخته بدافزار معرفی شد زیرا بدافزار جدید به سرعت در حال توسعه است. در IDS مبتنی بر ناهنجاری، استفاده از یادگیری ماشینی برای ایجاد یک مدل فعالیت قابل اعتماد وجود دارد و هر آنچه در آینده می آید با آن مدل مقایسه می شود و اگر در مدل یافت نشود، مشکوک اعلام می شود. روش مبتنی بر یادگیری ماشین دارای ویژگی تعمیم بهتری در مقایسه با IDS مبتنی بر امضا است زیرا این مدل ها را می توان با توجه به برنامه ها و پیکربندی های سخت افزاری آموزش داد.

مقایسه IDS با فایروال ها:

IDS و فایروال هر دو به امنیت شبکه مربوط می شوند اما یک IDS با یک فایروال متفاوت است زیرا دیوار آتش برای جلوگیری از رخ دادن آنها به بیرون نگاه می کند. فایروال ها دسترسی بین شبکه ها را برای جلوگیری از نفوذ محدود می کنند و اگر حمله ای از داخل شبکه باشد، سیگنال نمی دهد. IDS پس از وقوع یک حمله مشکوک را توصیف می کند و سپس زنگ خطر را نشان می دهد.

درباره فائزه تقی پور

فائزه تقی پور هستم دانشجوی کارشناسی شبکه کامپیوتری حدود یک سالی هست که نویسنده ام و دارای مهارت ها و مدرک دوره های +MCSA, CCNA ,Network هستم.

نوشته های بیشتر از فائزه تقی پور

دیدگاهتان را بنویسید