امضای دیجیتال

11 آبان 1399

ارسال شده توسط فائزه تقی پور

دستهبندی نشده

1.02k بازدید

Digital Signature تکنیکی است که برای تأیید صحت و درستی پیام استفاده می شود. ما می دانیم که امنیت چهار جنبه دارد: حریم خصوصی، احراز هویت، یکپارچگی و عدم انکار.

ایده اصلی امضای دیجیتال امضای سندی است. وقتی سندی را به صورت الکترونیکی ارسال می کنیم، می توانیم آن را امضا کنیم. ما می توانیم سندی را به دو روش امضا کنیم: کل سند را امضا کنیم و خلاصه را امضا کنیم.

امضای سند کامل

- در Digital Signature، از تکنیک رمزگذاری کلید عمومی برای امضای سندی استفاده می شود. با این حال، نقش کلید عمومی و کلید خصوصی در اینجا متفاوت است. فرستنده از یک کلید خصوصی برای رمزگذاری پیام استفاده می کند در حالی که گیرنده از کلید عمومی فرستنده برای رمزگشایی پیام استفاده می کند.

- در Digital Signature، از کلید خصوصی برای رمزگذاری استفاده می شود در حالی که از کلید عمومی برای رمزگشایی استفاده می شود.

- با استفاده از رمزگذاری مخفی کلید نمی توان به امضای دیجیتال دست یافت.

از Digital Signature برای دستیابی به سه جنبه زیر استفاده می شود:

- یکپارچگی: امضای دیجیتال یکپارچگی پیام را حفظ می کند، زیرا اگر هر حمله مخربی پیامی را رهگیری کند و آن را جزئی یا کاملاً تغییر دهد، پیام رمزگشایی شده غیرممکن است.

- احراز هویت: برای نشان دادن نحوه احراز هویت پیام می توانیم از استدلال زیر استفاده کنیم. اگر یک متجاوز (کاربر X) پیامی را ارسال کند که وانمود می کند از طرف شخص دیگری ارسال شده است (کاربر A)، کاربر X از کلید خصوصی خودش برای رمزگذاری پیام استفاده می کند. پیام با استفاده از کلید عمومی کاربر A. رمزگشایی می شود، بنابراین این پیام را غیرقابل خواندن می کند. رمزگذاری با کلید خصوصی X و رمزگشایی با کلید عمومی A منجر به مقدار زباله می شود.

- عدم انکار: امضای دیجیتال عدم انکار را نیز فراهم می کند. اگر فرستنده ارسال پیام را انکار کند، پس کلید خصوصی وی که با کلید عمومی وی مطابقت دارد در متن ساده آزمایش می شود. اگر پیام رمزگشایی شده همان پیام اصلی است، پس می دانیم که فرستنده پیام را ارسال کرده است.

امضای خلاصه

- در صورت کوتاه بودن پیام، رمزگذاری کلید عمومی کارآمد است. اگر پیام طولانی باشد، استفاده از رمزگذاری کلید عمومی ناکارآمد است. راه حل این مشکل این است که به فرستنده اجازه دهید به جای کل سند، خلاصه سند را امضا کند.

- فرستنده یک نسخه مینیاتوری (خلاصه) سند ایجاد می کند و سپس آن را امضا می کند، گیرنده امضای نسخه مینیاتور را چک می کند.

- از تابع هش برای ایجاد خلاصه پیام استفاده می شود. عملکرد هش از پیام با طول متغیر یک خلاصه با اندازه ثابت ایجاد می کند.

- دو توابع متداول هش مورد استفاده: MD5 (پیام خلاصه 5) و SHA-1 (Secure Hash Algorithm 1). اولی هضم 120 بیتی تولید می کند در حالی که دومی هضم 160 بیتی تولید می کند.

یک تابع هش برای اطمینان از موفقیت باید دو ویژگی داشته باشد:

- اول، خلاصه باید یک طرفه باشد، یعنی خلاصه فقط از طریق پیام ایجاد شود اما برعکس.

دوم، هش یک عملکرد یک به یک است، یعنی دو پیام نباید خلاصه یکسانی ایجاد کنند.

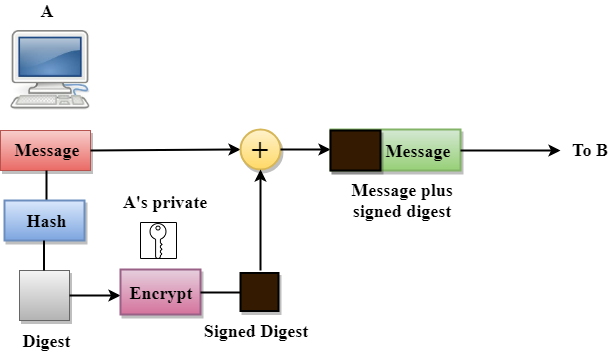

اقدامات زیر برای اطمینان از امنیت انجام شده است:

- نسخه کوچک (خلاصه) پیام با استفاده از یک تابع هش ایجاد می شود.

- خلاصه با استفاده از کلید خصوصی فرستنده رمزگذاری می شود.

- پس از رمزگذاری خلاصه، سپس خلاصه رمزگذاری شده به پیام اصلی متصل می شود و برای گیرنده ارسال می شود.

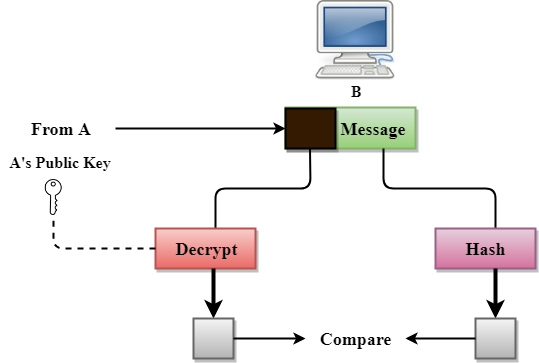

- گیرنده پیام اصلی و خلاصه رمزگذاری شده را دریافت می کند و این دو را از هم جدا می کند. گیرنده عملکرد هش را روی پیام اصلی پیاده سازی می کند تا خلاصه دوم را ایجاد کند و همچنین با استفاده از کلید عمومی فرستنده، خلاصه دریافتی را رمزگشایی می کند. اگر هردو خلاصه یکسان باشد، تمام جنبه های امنیتی حفظ می شوند.

درباره فائزه تقی پور

فائزه تقی پور هستم دانشجوی کارشناسی شبکه کامپیوتری حدود یک سالی هست که نویسنده ام و دارای مهارت ها و مدرک دوره های +MCSA, CCNA ,Network هستم.

نوشته های بیشتر از فائزه تقی پور

دیدگاهتان را بنویسید