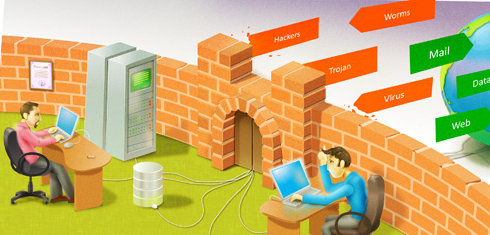

انواع مختلف فایروال و معماری آن

یکی از مهمترین چالش هایی که شرکت ها هنگام تأمین امنیت اطلاعات حساس خود با آن روبرو هستند، یافتن ابزار مناسب برای این شغل است. حتی برای یک ابزار معمول مانند فایروال (که گاهی اوقات آن را فایروال شبکه می نامند)، بسیاری از مشاغل ممکن است ایده روشنی برای یافتن فایروال مناسب (یا فایروال ها) برای نیازهای خود، نحوه پیکربندی آن فایروال ها یا چرا چنین دیوارهای آتش نداشته باشند. ممکن است لازم باشد.

8 نوع فایروال

انواع فایروال ها را می توان بر اساس ساختار کلی و روش کار به چند دسته مختلف تقسیم کرد. در اینجا هشت نوع فایروال وجود دارد:

- فایروال های فیلتر کننده بسته

- دروازه های سطح مدار

- فایروال های بازرسی دولتی

- دروازه های سطح برنامه (فایروال های پروکسی شناخته شده)

- فایروال های نسل بعدی

- فایروال های نرم افزاری

- فایروال های سخت افزاری

- دیوارهای آتش ابر

این فایروال ها چگونه کار می کنند؟ و کدام یک برای نیازهای امنیت سایبری کسب و کار شما بهترین هستند؟ در اینجا چند توضیح مختصر آورده شده است:

1. Packet-Filtering Firewalls

به عنوان «اساسی ترین» و قدیمی ترین نوع معماری فایروال، فایروال های فیلتر کننده بسته اساساً یک ایست بازرسی در روتر ترافیکی یا سوئیچ ایجاد می کنند. فایروال یک بررسی ساده از بسته های داده ای که از طریق روتر می آیند انجام می دهد؛ اطلاعاتی مانند آدرس IP مقصد و مبدا، نوع بسته، شماره پورت و سایر اطلاعات سطح سطح را بدون باز کردن بسته برای بازرسی محتوای آن، بازرسی می کند.

اگر بسته اطلاعاتی از بازرسی عبور نکند، حذف می شود.

خوبی این دیوارهای آتش این است که منابع فشرده زیادی ندارند. این بدان معنی است که آنها تأثیر زیادی بر عملکرد سیستم ندارند و نسبتاً ساده هستند. با این حال، در مقایسه با دیوارهای آتش با قابلیت بازرسی قوی تر، عبور از آنها نسبتاً آسان است.

2. Circuit-Level Gateways

به عنوان نوع فایروال ساده دیگر که به معنای تأیید یا انکار سریع و آسان ترافیک بدون مصرف منابع قابل توجه محاسباتی است، Circuit-Level Gateways با تأیید دست دادن پروتکل کنترل انتقال (TCP) کار می کنند. این بررسی دست دادن TCP برای اطمینان از قانونی بودن جلسه بسته ارائه شده است.

این فایروال ها با وجود بسیار کارآمد بودن منابع، خود بسته را بررسی نمی کنند. بنابراین، اگر بسته ای بدافزار را در خود نگه داشته باشد، اما دست دادن TCP مناسب را داشته باشد، از طریق آن عبور می کند. به همین دلیل Circuit-Level Gateways برای محافظت از تجارت شما به تنهایی کافی نیستند.

3. Stateful Inspection Firewalls

این دیوارهای آتش هم فن آوری بازرسی بسته و هم تأیید مصاحبه TCP را برای ایجاد سطحی از حفاظت بیشتر از هر دو معماری قبلی که به تنهایی ارائه می دهند، ترکیب می کنند.

با این حال، این فایروال ها فشار بیشتری بر منابع محاسباتی نیز وارد می کنند. این ممکن است سرعت انتقال بسته های قانونی را در مقایسه با سایر راه حل ها کُند کند.

4. (Proxy Firewalls (Application-Level Gateways/Cloud Firewalls

فایروال های پروکسی در لایه application کار می کنند تا ترافیک ورودی بین شبکه شما و منبع ترافیک را فیلتر کنند؛ از این رو نام «دروازه سطح کاربردی» است. این فایروال ها از طریق یک راه حل مبتنی بر cloud یا یک دستگاه پروکسی دیگر تحویل داده می شوند. فایروال پروکسی به جای اینکه اجازه دهد ترافیک مستقیماً متصل شود، ابتدا با منبع ترافیک ارتباط برقرار می کند و بسته داده های ورودی را بازرسی می کند.

این بررسی از نظر اینکه هم به بسته و هم به پروتکل دست دادن TCP نگاه می کند، مشابه دیوار آتش بازرسی با وضعیت است. با این حال، فایروال های پروکسی همچنین ممکن است بازرسی بسته های لایه عمیق را انجام دهند، محتوای واقعی بسته اطلاعات را بررسی کنند تا تأیید کنند که فاقد بدافزار است.

پس از اتمام بررسی و تأیید بسته برای اتصال به مقصد، پروکسی آن را ارسال می کند. این امر باعث ایجاد یک لایه جدایی اضافی بین «سرویس گیرنده» (سیستمی که بسته در آن پدید آمده است) و دستگاه های جداگانه در شبکه شما می شود؛ با پنهان کردن آنها برای ایجاد ناشناس ماندن و محافظت بیشتر برای شبکه شما.

اگر فایروال های پروکسی یک اشکال داشته باشد، این است که به دلیل مراحل اضافی در فرآیند انتقال بسته داده ها، می توانند کاهش چشمگیری ایجاد کنند.

5. Next-Generation Firewalls

بسیاری از محصولات فایروال اخیراً منتشر شده به عنوان معماری «نسل بعدی» معرفی می شوند. با این حال، در مورد اینکه دیوار آتش واقعاً نسل بعدی است، اتفاق نظر چندانی وجود ندارد.

برخی از ویژگی های مشترک معماری دیوار آتش نسل جدید شامل بازبینی بسته های عمیق (بررسی محتوای واقعی بسته داده ها)، بررسی TCP و بازرسی بسته های سطحی است. فایروال های نسل جدید ممکن است شامل فناوری های دیگری نیز باشند، مانند سیستم های جلوگیری از نفوذ (IPS) که برای متوقف کردن خودکار حملات علیه شبکه شما کار می کنند.

6. Software Firewalls

فایروال های نرم افزاری شامل هر نوع فایروال است که به جای یک سخت افزار جداگانه (یا سرور ابری) بر روی دستگاه محلی نصب می شود. فواید بزرگ فایروال نرم افزاری این است که برای جداسازی عمیق دفاع با جدا کردن نقاط انتهایی شبکه از یکدیگر بسیار مفید است.

با این حال، نگهداری از فایروال های نرم افزاری منفرد در دستگاه های مختلف می تواند دشوار و وقت گیر باشد. بعلاوه، ممکن است هر دستگاهی در شبکه با یک فایروال نرم افزاری سازگار نباشد، که ممکن است به معنی استفاده از چندین فایروال نرم افزاری مختلف برای پوشش هر دارایی باشد.

7. Hardware Firewalls

فایروال های سخت افزاری از یک دستگاه فیزیکی استفاده می کنند که به روشی مشابه با روتر ترافیک عمل می کند تا بسته های داده و درخواست های ترافیک را قبل از اتصال به سرورهای شبکه رهگیری کند. فایروال های فیزیکی، در اطمینان از امنیت محیط، اطمینان حاصل می کنند که قبل از اینکه نقاط پایانی شبکه شرکت در معرض خطر قرار بگیرند، ترافیک مخرب از خارج از شبکه رهگیری می شود.

مهمترین نقطه ضعف یک فایروال مبتنی بر سخت افزار این است که برای حملات داخلی اغلب راحت می توان آنها را دور زد. همچنین، قابلیت های واقعی یک فایروال سخت افزاری ممکن است بسته به سازنده متفاوت باشد؛ برای مثال ممکن است بعضی از آنها ظرفیت محدودتری برای مدیریت اتصالات همزمان داشته باشند.

8. Cloud Firewalls

هرگاه از یک راه حل ابری برای ارائه فایروال استفاده شود، می توان آن را فایروال ابری یا فایروال به عنوان سرویس (FaaS) نامید. فایروال های Cloud از نظر بسیاری مترادف با فایروال های پروکسی هستند، زیرا سرور ابری اغلب در راه اندازی فایروال پروکسی استفاده می شود (اگرچه پروکسی لزوماً نباید روی ابر باشد، اما به طور مکرر وجود دارد).

فایده مهم داشتن دیوارهای آتش مبتنی بر Cloud این است که مقیاس بندی آنها با سازمان شما بسیار آسان است. با افزایش نیازهایتان، می توانید ظرفیت بیشتری به سرور Cloud اضافه کنید تا بارهای ترافیکی بیشتری را فیلتر کند. فایروال های ابری، مانند فایروال های سخت افزاری، در امنیت محیط پیروز هستند.

کدام معماری فایروال برای شرکت شما مناسب است؟

کدام معماری فایروال برای کسب و کار شما مناسب است؟

- فیلتر ساده بسته یا درگاه سطح مدار، که محافظت اساسی را ایجاد می کند که حداقل تأثیر عملکرد را دارد؟

- معماری بازرسی دولت که ترکیبی از قابلیت های هر دو گزینه قبلی است، اما آیا تأثیر عملکرد بیشتری دارد؟

- پروکسی یا فایروال نسل بعدی که در ازای هزینه های اضافی و حتی عملکرد بالاتر از آن محافظت قوی تری ارائه می دهد؟

سوال واقعی این است که «چرا فقط از یکی استفاده می کنید؟»

هیچ یک از لایه های محافظ، هر چقدر مقاوم باشند، برای محافظت از تجارت شما کافی نیستند. برای محافظت بهتر، شبکه های شما باید چندین لایه فایروال داشته باشند، هم در محیط و هم دارایی های مختلف را در شبکه جدا کنید. به عنوان مثال، می توانید فایروال سخت افزاری یا ابری را در محیط شبکه خود داشته باشید، سپس فایروال های نرم افزاری جداگانه را بر روی هر یک از دارایی های شبکه خود قرار دهید.

داشتن فایروال های اضافی به شما کمک می کند تا با ایجاد عمق دفاعی اضافی که دارایی های مختلف را جدا می کند، شبکه شما سخت تر شود و باعث شود مهاجمان مجبور باشند کارهای بیشتری انجام دهند تا به بیشترین اطلاعات حساس شما برسند.

فایروال های خاصی که می خواهید از آنها استفاده کنید به قابلیت های شبکه شما، الزامات مربوط به انطباق مربوط به صنعت و منابع شما برای مدیریت این فایروال ها بستگی دارد.

برای یافتن معماری فایروال ایده آل برای نیازهای کسب و کار خود نیاز به کمک دارید؟ ابتدا با ممیزی و ارزیابی سیاست امنیتی در نظر بگیرید. این می تواند به شما کمک کند تمام دارایی های شبکه خود را که نیاز به محافظت دارند شناسایی کنید تا بتوانید اجرای فایروال خود را بهینه کنید.

درباره فائزه تقی پور

فائزه تقی پور هستم دانشجوی کارشناسی شبکه کامپیوتری حدود یک سالی هست که نویسنده ام و دارای مهارت ها و مدرک دوره های +MCSA, CCNA ,Network هستم.

نوشته های بیشتر از فائزه تقی پور

دیدگاهتان را بنویسید